Логика порядка открытого доступа

Порядки открытого доступа контролируют насилие при помощи иной логики, чем естественные государства. Эти общества создают мощные, консолидированные военные и полицейские организации, подвластные политической системе. Все общества открытого доступа соответствуют веберовскому допущению: их государства обладают монополией на легитимное применение насилия. Консолидация насилия опасна тем, что государство будет использовать насилие для своих собственных целей. В результате логика контроля над насилием в порядке открытого доступа предполагает три элемента: 1) консолидированная организация военных и полицейских сил подчинена контролю политической системы; 2) политическая система должна быть ограничена набором институтов и стимулов, ограничивающих нелегитимное применение насилия; 3) для того чтобы политическая фракция или партия оставалась у власти, она должна обладать поддержкой широко определенных экономических и общественных интересов. Открытый доступ в экономической системе защищает политическую систему от манипулирования экономическими интересами и гарантирует смену власти в случае злоупотребления контролем над вооруженными силами со стороны политической группы. Эти три элемента государственной монополии на насилие должны быть развиты в институциональных рамках, которые делают достоверными обязательства об ограничении применения насилия и поддержании открытого политического и экономического доступа. Контроль над насилием в более широком обществе осуществляется путем сдерживания — угрозы наказания со стороны государства, а также лишения негосударственных организаций, применяющих насилие, доступа к оказанию организационной поддержки.

Контроль над политической системой открыт для любой группы и оспаривается посредством предписанных, обычно формальных, конституционных средств. Все индивиды имеют право на формирование организаций, и они используют услуги государства, для того чтобы структурировать внутренние и внешние отношения их организаций к индивидам и другим организациям. Способность формировать организации по желанию, без одобрения со стороны государства, обеспечивает ненасильственную конкуренцию в политике, экономике и в любой другой области общества с открытым доступом [44]. Способность политических акторов использовать организованную военную или полицейскую силу для принуждения индивидов ограничена способностью экономических и других акторов конкурировать за политический контроль. Будучи включенными в конституционное устройство с институтами, которые обеспечивают надежные стимулы, защищающие различные права, открытый доступ и демократическая конкуренция препятствуют нелегитимному использованию насилия.

Порядок открытого доступа существует только в том случае, если большое число индивидов имеют право формировать организации, которые могут участвовать в самых разнообразных видах экономической, политической и общественной деятельности. Более того, право на формирование организаций должно быть определено безлично. Безличность означает одинаковое отношение ко всем. Равенство невозможно без безличности.

Важная идея нашей концептуальной схемы заключается в том, что безличность вырастает из структуры организаций и способности общества поддерживать безличные организационные формы (то есть организации со своей собственной идентичностью, независимой от индивидуальных идентичностей членов организации). В правовых терминах безличные организации могут быть охарактеризованы в западной традиции как постоянно существующие организации — организации, существование которых не зависит от жизни их членов [45]. Постоянно существующие организации должны иметь безличную идентичность. Еще в Древнем Риме существовали организации, которые были субъектами права, способными иметь права и обязанности. Но только в последние пять столетий идентичность организаций стала действительно независимой от идентичности их членов.

Таким образом, конкуренция в порядках открытого доступа отличается от конкуренции в естественных государствах не только из-за ограничений, накладываемых

на конкуренцию возможностью использования насилия, но и еще по одной важной причине. Общества открытого доступа способны поддерживать безличные отношения в крупном масштабе благодаря своей способности поддерживать безличные, постоянно существующие организации как внутри институтов государства, так и в более широком обществе. Безличность фундаментально изменяет природу конкуренции. Безличные рынки и безличный обмен — это не просто теоретический идеал экономической науки; они являются особенностью обществ открытого доступа.

Индивиды и организации в обществе открытого доступа стремятся к получению рент так же энергично, как они делают это в естественном государстве, но безличная экономическая и политическая конкуренция приводит кэрозиирент. Йозеф Шумпетер (Schumpeter, 1942; Шумпетер, 1995) описал этот процесс инноваций и изменений в экономике как «созидательное разрушение». Инновации сами по себе являются источником ренты. Важной формой экономической конкуренции оказывается развитие новых товаров и услуг, а не снижение цен и повышение качества. Организации формируются для использования новых возможностей и получения связанных с инновациями рент. Открытый вход и доступ к сложным экономическим организациям являются предпосылками созидательного разрушения и динамичной экономики.

Подход Шумпетера имеет важные следствия для политического поведения. Если инновации и открытый вход приводят к регулярным изменениям совокупности экономических интересов, мир, с которым сталкиваются политики, фундаментально отличается от мира естественных государств: порядки открытого доступа не могут манипулировать интересами так же, как это делают естественные государства. Слишком большой объем поведения и формирования интересов находится вне государственного контроля. Политики и в естественных государствах, и в порядках открытого доступа хотят создавать ренты. Создание ренты одновременно вознаграждает их сторонников и обязывает избирателей их поддерживать. Но поскольку порядки открытого доступа позволяют любому

гражданину создавать организации для широкого круга задач, ренты, созданные как политическим процессом, так и экономическими инновациями, привлекают конкурентов в форме новых организаций. Если развить идею Шумпетера, политические предприниматели используют организации для конкуренции за получение ренты и, таким образом, для снижения существующих рент и борьбы за создание новых. В результате созидательное разрушение господствует в политике открытого доступа точно также, как и в экономике открытого доступа. Большая часть процесса создания интересов находится вне контроля государства. В порядках открытого доступа непрерывно происходит создание новых интересов и образование новых источников ренты [46].

Многие исследователи подчеркивают опасности политики, движимой стремлением к получению ренты, в обществах открытого доступа (см., напр.: Bhagwati, 1982; Buchanan, Tollison and Tullock, 1980; Krueger, 1990; Olson, 1965, 1982; Олсон, 1995, 1998). Эти исследования не в состоянии понять, что, хотя все правительства пытаются создать ренту, не всем это удается в одинаковой степени, потому что не все действуют в рамках одного социального порядка. Хотя отрытый доступ не устраняет создание ренты, он значительно ограничивает тот ее вид, который приводит к негативным последствиям для общества. Создание ренты, которое приносит выгоду только узкой группе интересов, хотя и не невозможно, но все же гораздо менее вероятно в обществе открытого доступа, чем в естественном государстве. Напротив, создание ренты, которое приносит выгоды большой, охватывающей широкие слои населения группе, — то есть создание ренты на основе роста, а не ограничения производительности— произойдет с гораздо большей вероятностью в обществе открытого доступа, чем в естественном государстве.

И вновь мы наблюдаем существование двойного баланса: открытый доступ и вход в организации в экономике поддерживают открытый доступ в политике, а открытый доступ и вход в политике поддерживают открытый доступ в экономике. Открытый доступ в экономике порождает множество разнообразных организаций, которые выступают основными действующими лицами в процессе созидательного разрушения. Это создает основу для гражданского общества со многими группами, способными стать политически активными, когда их интересы находятся под угрозой. Созидательное экономическое разрушение приводит к постоянному изменению распределения экономических интересов, что мешает политикам укреплять свои преимущества за счет создания ренты. Подобным образом открытый доступ в политике приводит к созидательному политическому разрушению через партийную конкуренцию. Оппозиционная партия имеет сильные стимулы для того, чтобы следить за правящей партией и предавать гласности попытки подорвать конституцию и, в частности, открытый доступ. Хотя у оппозиции в избирательных системах естественных государств могут иметься подобные стимулы, отсутствие открытого доступа и ограничения конкуренции ослабляют способность оппозиции противостоять попыткам правящей партии по сравнению с порядками открытого доступа. Проще говоря, партийная конкуренция работает гораздо лучше при наличии открытого доступа, чем при его отсутствии.

Если вы столкнулись с необходимостью установить систему доступа в помещение и теряетесь в бесконечном списке комплектующих, читайте эту статью, и вы узнаете, как подобрать оборудование для простой системы контроля и управления доступом (СКУД). Речь в статье пойдет о распространенном запросе «хочу, чтобы дверь открывалась по карточке». Для чего это нужно, все понимают: удобно, надежно и относительно безопасно. Начнем с замка — одного из двух основных устройств системы контроля доступа, отвечающих за безопасность.

- Какой замок выбрать?

- Электромагнитный замок

- Электромеханический замок

- Электрозащелка

- Соленоидный замок

- Моторный замок

- Ключи, карты, брелоки или браслеты?

- Ключи TM

- Бесконтактные карты

- Карты EM-Marin

- Карты Mifare

- Брелоки и браслеты

- Какой выбрать считыватель?

- Кратко о контроллерах доступа

- Как запитать систему?

- Чем отличаются кнопки выхода?

- Соединяем компоненты системы доступа

- Решение готово

Какой замок выбрать?

Выбор замка зависит от конструкции двери и степени защищенности от проникновения, которую вы хотите обеспечить. Замки существуют 1) электромагнитные, 2) электромеханические и 3) электрозащелки, 4) соленоидные и 5) моторные — список отсортирован по степени взломостойкости. Примерно в той же последовательности растет сложность установки замка. Цены на первые четыре вида замков сильно варьируют, а вот моторные замки дешевыми быть не могут.

Электромагнитный замок

Электромагнитные замки используются практически везде: и в офисах, и в подъездах, и даже на воротах и калитках. Надежная конструкция, удобство в работе и простота установки — это безусловные плюсы. Основных минусов два: во-первых, замок выступает в проем двери и вообще находится снаружи, что может быть неприемлемо по эстетическим соображениям, во-вторых, электромагнитный замок потребляет значительный ток, поэтому чтобы обеспечивать работу системы при отключении питания, требуется аккумулятор значительной емкости. Если же идеальный внешний вид не требуется, и электромагнитный замок не используется как основное и единственное средство защиты, то это идеальный бюджетный выбор.

Электромеханический замок

Электромеханические замки имеют, наверно, наибольшее число вариаций конструкции. Электромеханические замки в большинстве нормально-закрытые, в отличие от электромагнитных. Наличие у некоторых моделей возможности открывать дверь ключом помогает решить проблему отключения электропитания. Накладные электромеханические замки устанавливаются на металлические двери. Врезные — устанавливаются на деревянные, металлические и металлопластиковые профильные двери. Особняком стоят замки Шериф-1 и Шериф-2 — они ближе к электромагнитным по способу установки и основным характеристикам.

Электрозащелка

Электрозащелки близки к электромеханическим замкам, но устанавливаются не на дверное полотно, как электромеханические, а на дверную коробку. С одной стороны, монтаж несколько сложнее, зато не нужно прокладывать по двери провода питания. Электрозащелка требует установки на дверном полотне подпружиненного ригеля, не приводимого ручкой. У обычных механических замков во всех режимах ручка управляет ригелем, поэтому для защелки потребуется также фалевый замок в качестве ответной части.

Соленоидный замок

Соленоидные замки чаще всего являются нормально-открытыми, как и электромагнитные, но потребляют меньший ток, что важно при использовании источника бесперебойного питания. Устанавливаются такие замки в дверное полотно, как врезные электромеханические. Выбор между электромеханическим и соленоидным замком в основном обусловливается требованием к поведению при пропадании электропитания: если дверь должна оставаться закрытой, то нужен электромеханический замок, если дверь должна отпираться (это важно в публичных помещениях для эвакуации, например), то — нормально-открытый соленоидный.

Моторный замок

Моторные замки повторяют конструкцию механических замков с тем отличием, что вместо поворота ключа для привода ригеля используется электромотор. При этом функционал обычного механического замка с ключом полностью сохраняется. Моторный замок может служить единственным средством для запирания двери. Ввиду высокой цены и медлительности работы такие замки не получили широкого распространения, но в определенных условиях моторный замок незаменим, например, когда требуется надежное, устойчивое ко взлому запирание дверей с возможностью централизованного управления доступом.

Ключи, карты, брелоки или браслеты?

После выбора замка нужно определиться, какие идентификаторы будут использоваться для прохода через дверь. Оставим без рассмотрения устаревшие и экзотические решения вроде карт с магнитной полосой, а также современные биометрические системы как тему для отдельной статьи и сосредоточимся на распространенных в настоящее время идентификаторах для систем контроля доступа.

Ключи TM

Популярный вид ключей — ключи Touch Memory, называемые также «таблетками» — часто используются в подъездных домофонах и в других местах, где нужно дешево и надежно, но нет особых требований к безопасности. Дело в том, что такие ключи легко копируются. Хотя в последнее время появляются устройства, препятствующие использованию клонированных ключей, отсутствие шифрования при передаче кода ключа в контроллер делает принципиально невозможной полную защиту от копирования.

Бесконтактные карты

Бесконтактные карты доступа, часто ошибочно называемые магнитными, используют радиоканал для передачи данных — кода доступа, поэтому могут работать на расстоянии от нескольких сантиметров от считывателя до метра и далее. Конструктивно карты доступа практически одинаковы и различаются по толщине корпуса. Есть карты тонкие и толстые (clamshell – в переводе с английского раковина устрицы). Тонкие карты более прочные, не ломаются при изгибании и хорошо защищены от воды. Корпус толстой карты clamshell содержит больше места под электронные компоненты, в частности, под антенну, поэтому дальность считывания таких карт несколько больше.

Карты EM-Marin

Несмотря на одинаковые стандартные размеры и внешний вид, бесконтактные карты используют несколько протоколов, не совместимых между собой. Карты самого доступного и распространенного протокола EM-Marin не используют шифрование, поэтому карты доступа EM-Marin легко копируются, более того, так как карты бесконтактные, то злоумышленники могут осуществить клонирование даже на расстоянии, незаметно для владельца карты.

Карты Mifare

Бесконтактными Mifare" target="_blank" href="https://www.telecamera.ru/catalog/Kontrol_dostupa/Klyuchi_ikartochki/Karty/Mifare/">картами доступа Mifare на самом деле пользовался практически каждый — этот протокол используют проездные карты метрополитена и наземного транспорта. Системы контроля доступа, использующие карты Mifare, могут работать в двух режимах: Mifare с упрощенной настройкой защищенного режима" target="_blank" href="https://www.telecamera.ru/catalog/Kontrol_dostupa/Schityvateli/Beskontaktnye/MIFARE/?arFilter_FILTER_NAME=&arFilter_FILTER_DESCRIPTION=%E7%E0%F9%E8%F9%E5%ED%ED%EE%EC&arFilter_P9_MIN=&arFilter_P9_MAX=&arFilter_SALE_MIN=&arFilter_SALE_MAX=&set_filter=%CE%F2%F4%E8%EB%FC%F2%F0%F3%E9%F2%E5+%F0%E5%E7%F3%EB%FC%F2%E0%F2%FB">защищенном и нет. В незащищенном режиме доступ осуществляется по коду карты, передающемуся в открытом виде. Определенной защитой от клонирования является только малая распространенность так называемых «болванок» — перезаписываемых карт и устройств копирования. В защищенном режиме код доступа записывается в закрытый паролем сектор памяти карты и передается только тому считывателю, который «знает» этот пароль. Именно в таком режиме работают проездные карточки в метро. В защищенных ячейках памяти карты могут храниться и другие данные, например, количество оставшихся поездок, баланс счета и так далее. Настройка работы системы контроля доступа с использованием защищенного режима Mifare несколько сложнее, зато обеспечивает практически полную гарантию от электронного взлома.

Брелоки и браслеты

Брелоки и браслеты фактически это те же бесконтактные карты доступа, только в другом корпусе. Внутри таких идентификаторов меньше места под антенну, поэтому дальность действия их меньше, что компенсируется удобством ношения. Браслеты часто используются в фитнес-центрах и аквапарках, также они находят применение в офисе. Брелоки удобно носить на связке ключей, поэтому они с успехом замещают ключи Touch Memory в домофонных системах. Для взыскательных пользователей существуют дизайнерские брелоки, выполненные из кожи и металла.

Какой выбрать считыватель?

Считыватель — это устройство, принимающее код от идентификатора — ключа или карты и передающее его в контроллер. Самый простой по конструкции считыватель ключей Touch Memory, ему даже не требуется питание. Протокол, по которому передается код от ключа TM в контроллер, называется 1-wire. Этот протокол используют и некоторые считыватели бесконтактных карт, но чаще считыватели карт передают данные по протоколу Wiegand-26. Существуют считыватели, работающие сразу с несколькими типами карт, а также считыватели, в которых можно выбирать протокол между 1-wire или Wiegand-26 — это облегчает подбор оборудования. По уровню защищенности наименее уязвимыми являются считыватели Touch Memory, затем идут антивандальные считыватели карт, врезные и накладные. Так или иначе, считыватель — это самый уязвимый для физического воздействия узел СКУД, поэтому для более серьезной защиты необходимо разделять цепи питания управляющей электроники и замка, чтобы вывод из строя считывателя не повлек за собой отключение питания замка.

Кратко о контроллерах доступа

Контроллер это наиболее сложное устройство в составе СКУД. Минимальный функционал автономного контроллера состоит в хранении в памяти кодов карт или ключей, которым разрешен доступ, и подаче управляющего импульса на замок. Более продвинутые сетевые контроллеры настраиваются и управляются дистанционно с помощью программного обеспечения; системы контроля и управления доступом, реализованные на таких контроллерах, могут разграничивать доступ в разные помещения для разных групп пользователей в зависимости от времени суток и дня недели, осуществлять учет рабочего времени, запрещать повторные проходы по одному идентификатору, взаимодействовать с охранно-пожарной сигнализацией и системой видеонаблюдения, однако рассмотрение таких систем требует отдельной статьи.

Как запитать систему?

В системах контроля доступа используются источники питания постоянного тока напряжением 12 Вольт. Номинальный ток источника питания должен быть не ниже, чем потребляемый всеми компонентами ток — его можно подсчитать простым суммированием указанных в характеристиках оборудования значений потребляемого тока. При использовании источника бесперебойного питания время работы системы от аккумулятора легко рассчитать, разделив емкость аккумулятора в Ампер-часах на потребляемый ток, например аккумулятор 7 А⋅ч должен обеспечивать работоспособность системы, потребляющей 0,5 А, в течение 14 часов. Электромеханические и моторные замки потребляют в момент открывания значительный ток, поэтому для их подключения нужно использовать провод сечением 0,5 мм² или более.

Чем отличаются кнопки выхода?

Для отпирания двери изнутри помещения в простых системах доступа используется кнопка выхода. От обычной кнопки, например, для звонка кнопка выхода отличается большим ресурсом, рассчитанным на десятки и сотни тысяч нажатий. При нажатии контакты кнопки замыкаются, и контроллер выдает импульс заданной длительности для нормально-закрытого замка или прерывает на заданное время цепь питания нормально-открытого. Кроме механически нажимаемых кнопок в системах контроля доступа применяются бесконтактные кнопки с практически неограниченным ресурсом и еще одним важным достоинством для помещений с большой проходимостью — стена рядом с бесконтактной кнопкой не пачкается. Полезной функцией является также подсветка кнопки.

Соединяем компоненты системы доступа

Для соединения компонентов системы контроля доступа потребуется кабель. Количество жил определяется схемой подключения, как правило, нужен 6- или 8-жильный сигнальный кабель. Если замок устанавливается на дверь, как например электромеханический или соленоидный, то для механической защиты кабеля используется гибкий дверной переход. Кабель с моножилой («витая пара» или силовой) в таком случае не подойдет — такой кабель не предназначен для частого изгибания.

Решение готово

Чтобы собрать простую систему контроля доступа вам потребуются: замок, карты доступа или ключи и считыватель, контроллер, кнопка выхода и источник питания. Замки бывают нормально-открытые и нормально-закрытые; выбор конкретной модели зависит от конструкции двери и требований к взломостойкости. Считыватель должен подходить для выбранного типа карт или ключей. Самый устойчивый к попыткам обмана системы — считыватель Mifare, работающий в защищенном режиме. Что касается контроллера, любой автономный контроллер доступа обеспечит необходимый минимум функций. Учет рабочего времени и расписания доступа обеспечивают сетевые контроллеры. Верх эволюции кнопок выхода — это бесконтактная кнопка выхода с подсветкой, но вполне подойдет любая другая попроще. Источник питания должен выдавать достаточный ток. Для замка лучше использовать отдельный источник, чтобы усилить стойкость системы ко взлому. Сигнальный 8-жильный кабель подойдет для соединения компонентов системы, но для подключения электромеханических и моторных замков лучше взять отдельный кабель сечением побольше.

Пользуясь этим руководством, вы без труда соберете систему контроля доступа, отвечающую вашим требованиям даже в мелочах. Чтобы сэкономить ваше время, мы подобрали наиболее часто запрашиваемые варианты комплектации в готовых решениях.

Формат бесконтактных смарт-карт, защищенных от копирования. Предназначены в первую очередь для идентификации личности и микроплатежных систем. Характеризуются невысокой дальностью чтения (3-10 см).

- Автор : Михайлов Алексей | Нарожный Владимир

- Компания: TerraLink

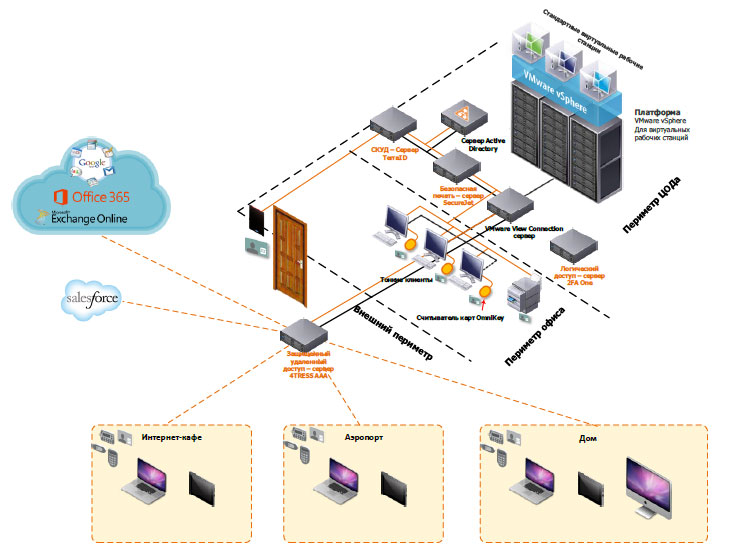

В статье «Конвергенция физического и логического доступа. Взгляд системного интегратора», опубликованной в #5, 2014 журнала обозначены предпосылки конвергенции средств доступа на единой карте. В данном материале подробнее рассмотрим особенности применения единого идентификатора как универсального средства управления доступом для реализации концепции центральной системы управления доступом.

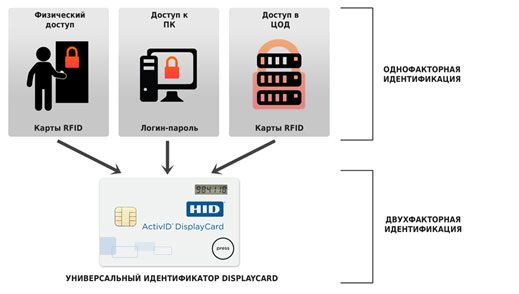

Традиционный подход к вопросам обеспечения безопасности рассматривает поиск решения защиты от определенных типов угроз: СКУД от физического проникновения на объект, логический доступ для защиты информационных ресурсов компании, дополнительные средства идентификации, например, одноразовые пароли, для защиты инфраструктуры при работе вне офиса и др. Таким образом, в компании зачастую функционируют несколько систем, обеспечивающих защиту отдельных периметров, которые используют для этого различные средства идентификации.

Наличие нескольких различных средств идентификации для получения доступа к ресурсам компании не только снижает общий уровень безопасности (например, утеря карты или пароля), но и усложняет процессы предоставления и ограничения доступа, так как обязанности предоставления доступа к различным корпоративным ресурсам зачастую разделены между различными подразделениями или разными специалистами в рамках департамента.

Немаловажным является уровень защищенности различных средств идентификации. Традиционно для физического доступа в помещение используют proximityкарты, для доступа к ресурсам – связка «логин-пароль». Оба средства идентификации доступны для копирования и подделки. Для предотвращения угроз и повышения уровня защищенности рекомендуется одновременно применять различные способы идентификацию, например для физического доступа — это карта доступа и pin-code, либо карта доступа и отпечаток пальца. Как правило, описанный вариант применения многофакторной идентификации позволяет локально решить вопрос защищенности отдельного периметра, но не решает вопрос защиты активов компании в целом.

Драйвер перехода к единой политике безопасности

Технологический драйвер конвергенции — полный отказ от автономных систем в пользу сетевых технологий в области физического доступа. Это позволяет делегировать обслуживание системы СКУД в ИТ-департамент компании и сократить издержки на внедрение нескольких решений в инфраструктуру компании. Что, в свою очередь, позволит оптимизировать с точки зрения бизнес-процессов и технологий организацию комплексной системы управления доступом.

Основным критерием зрелости комплексной системы управления является реализация единой политики безопасности, которая определяет уровни доступа и использования корпоративных ресурсов.

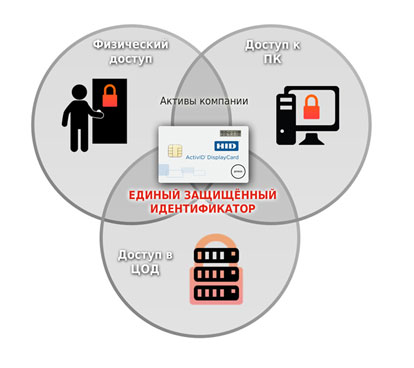

Выработка единой политики безопасности подразумевает проработку вопросов администрирования выдачи прав и средств доступа, а также аудита защищенности идентификаторов. Целесообразно, с точки зрения бизнес-процессов, является не только консолидация управления доступом в одной службе, но и выпуск универсального защищенного идентификатора для сотрудников, что позволит отказаться от использования в работе нескольких устройств, снизит трудозатраты на их перепрограммирование и обеспечит сильную аутентификацию по всей инфраструктуре, а не идентификаторов отдельных систем.

Использование универсального защищенного идентификатора для реализации концепции централизованного управления доступом

Традиционная концепция комплексной системы управления доступом

Защита доступа в периметр офиса

Защита доступа к информационным активам организации внутри периметра

Защита доступа к информационным активам организации вне периметра организации

решение по защите удаленного доступа с помощью одноразовых паролей

Защита доступа к информационным активам организации с личных устройств (BYOD)

конвергенция защиты доступа с помощью универсальных идентификаторов со встроенными генераторами одноразовых паролей

Доступ к корпоративным ресурсам с мобильных устройств

Мобильность сотрудников можно рассматривать не только как дополнительную угрозу с точки зрения утечки информации, но и в качестве платформы или идентификаторов для средств физического и логического доступа. Первые наработки в этой области уже представлены на рынке в виде решения HIDMobileAccess, в котором смартфон используется в качестве идентификатора физического доступа. Технология SIO, применяемая для защиты ключей, предусматривает хранение нескольких объектов, открывая потенциальную возможность встраивания мобильных устройств в общую централизованную систему управления доступом. Среди возможных юридических барьеров использования мобильных устройств — смартфоны не принадлежат организации, как следствие, не могут без должного согласия сотрудника быть «ключом» для доступа к корпоративной информации в рамках единой политики безопасности.

Защита удаленного доступа к корпоративным ресурсам

В случае если пользователь находится в защищенном периметре, например, в офисном помещении компании и подключен по локальной сети к корпоративным ресурсам достаточно простой двухфакторной аутентификации с помощью RFIDкарты и ПИН кода к ней. Однако все больше пользователей для большей мобильности используют более одного устройства для работы с корпоративными ресурсами. Как правило, дополнительные устройства являются личными. Многие компании поддерживают инициативу BYOD (использования личных устройств). Подключение с дополнительных устройств в большинстве случаев происходит по беспроводным сетям, часто для гостевого доступа, что подразумевает либо частичную защиту трафика, либо полное отсутствие защиты.

Все современные средства тестирования на проникновения позволяют перехватывать беспроводной трафик и извлекать из него данные, такие как логин и пароль, в том числе из SSLпакетов. В таких случаях крайне важно обеспечить строгую аутентификацию для доступа к активам компании. Целесообразно использоватьOTP(генератор одноразовых паролей), который в случае встраивания в карту RFIDили чип метки, позволяет создать унифицированное средство защиты от входа в офисное помещение до аутентификации на рабочий компьютер или доступ к корпоративным данным с планшета в аэропорту или из дома.

Концепция комплексной защиты активов компании

Переход от традиционного деления на уровни и периметры безопасности к единой политике безопасности позволяет уйти от концепции «лоскутной» защиты от конкретного типа угроз к внедрению централизованного управления защитой активов компании. Предложенная концепция предусматривает пересмотр представлений о составляющих элементах системы с точки зрения решения одной узкой задачи по защите отдельного периметра (например, физический доступ в помещение) в сторону ее адаптивности и простоты интеграции в единое решение для обеспечения безопасности доступа ко всем ресурсам с любых зарегистрированных в системе устройств, в том числе и с мобильных.

Михайлов Алексей,

директор по развитию направлений «ИТ-решения» и «Безопасность данных» компании TerraLink

Нарожный Владимир,

руководитель направления брендинга и интегрированных маркетинговых коммуникаций компании TerraLink